Viskas, ką reikia žinoti, kai „Mac“ yra užkrėsta nauja kenkėjiška sidabro žvirblio programa (09.15.25)

Jei manote, kad „Mac“ yra apsaugotas nuo kenkėjiškų programų, pagalvokite dar kartą. Kenkėjiškų programų autoriai įgudo išnaudoti įvairių platformų, įskaitant „MacOS“, pažeidžiamumus. Tai akivaizdu ankstesnėse kenkėjiškų programų infekcijose, nukreiptose į „Mac“ kompiuterius, įskaitant kenkėjiškas programas „Shlayer“ ir kenkėjiškas programas „Top Rezultatai“.

Kas yra „Silver Sparrow“ „MacOS“ kenkėjiška programa?Pastaruoju metu „Red Canary“, „Malwarebytes“ ir „VMware Carbon Black“ saugumo tyrėjai atrado naują „MacOS“ kenkėjišką programą, kuri visame pasaulyje užkrėtė daugiau nei 40 000 „Mac“ kompiuterių. Ši nauja grėsmė pavadinta Sidabriniu žvirbliu. Anot „Malwarebytes“, kenkėjiška programa paplito 153 šalyse, o JAV, Jungtinėje Karalystėje, Kanadoje, Prancūzijoje ir Vokietijoje jų koncentracija buvo didžiausia. Neaišku, kiek iš šių 40 000 yra „M1 Mac“, ir mes tiksliai nežinome, kaip atrodo platinimas.

Tyrėjai pastebėjo, kad nors „Silver Sparrow“ kelia pakankamai didelę grėsmę užkrėstam įrenginiui, jis nerodo kenksmingo elgesio, kurio dažnai tikimasi iš įprastos „MacOS“ reklaminės programos. Dėl to kenkėjiška programa tampa labiau gluminanti, nes saugumo ekspertai neįsivaizduoja, kuo kenkėjiška programa buvo sukurta.

Tačiau tyrėjai pastebėjo, kad kenkėjiška programinė įranga buvo pasirengusi bet kada pristatyti kenkėjišką naudingąją apkrovą. Atlikus tyrimą, „Silver Sparrow macOS“ kenkėjiškų programų padermė niekada nepateikė kenksmingos naudingos apkrovos užkrėstiems įrenginiams, tačiau jie įspėjo nukentėjusius „Mac“ vartotojus, kad vis tiek kelia didelę riziką, nepaisant ramybės.

Nors tyrėjai nepastebėjo, kad „Sidabrinis žvirblis“ teikia papildomų kenksmingų krovinių, jo suderinamumas su M1 mikroschema, pasaulinis pasiekiamumas, didelis infekcijos lygis ir operatyvumas „Sidabriniam žvirbliui“ kelia gana didelę grėsmę. Saugos ekspertai taip pat nustatė, kad „Mac“ kenkėjiška programa yra suderinama tiek su „Intel“, tiek su „Apple Silicon“ procesoriais.

Čia pateikiama apytikslė kenkėjiškų programų „Silver Sparrow“ evoliucija:

- rugpjūtis 2020 m. 18 d .: sukurta kenkėjiškos programos 1 versijos (ne M1 versija) atgalinio domeno api.mobiletraits [.] Com

- 2020 m. Rugpjūčio 31 d.: 1 kenkėjiškos programos versija (ne M1 versija) pateikta „VirusTotal“

- 2020 m. rugsėjo 2 d .: „version.json“ failas, matomas vykdant kenkėjiškos programos 2 versijos vykdymą, pateiktas „VirusTotal“

- 2020 m. gruodžio 5 d. „com“ sukurta

- 2021 m. sausio 22 d .: PKG failo 2 versija (su dvejetainiu M1) pateikta „VirusTotal“

- 2021 m. sausio 26 d .: „Red Canary“ aptiko „Silver Sparrow“ kenkėjišką 1 versiją.

- 2021 m. vasario 9 d. „Silver Sparrow“ kenkėjiška programa?

Apsaugos įmonė „Red Canary“ atrado naują kenkėjišką programą, kuri skirta „Mac“ kompiuteriams su naujaisiais M1 procesoriais. Kenkėjiška programa pavadinta „Silver Sparrow“ ir komandoms vykdyti naudoja „MacOS Installer“ „Javascript“ API. Štai ką turite žinoti.

Niekas tiksliai nežino. Kartą „Mac“ „Silver Sparrow“ prisijungia prie serverio kartą per valandą. Saugumo tyrinėtojai yra susirūpinę, kad tai gali ruoštis dideliam išpuoliui.

Apsaugos kompanija „Red Canary“ mano, kad nors „Sidabrinis žvirblis“ dar pristatė kenksmingą krovinį, jis gali kelti gana rimtą grėsmę.

Kenkėjiška programa tapo žinoma, nes ji veikia su „Apple“ M1 lustu. Tai nebūtinai rodo, kad nusikaltėliai taikosi būtent į „M1 Mac“, o tai rodo, kad ir M1, ir „Intel Mac“ gali būti užkrėsti.

Žinoma, kad užkrėstieji kompiuteriai kartą per valandą susisiekia su serveriu. , todėl tai gali būti tam tikras pasirengimas dideliam išpuoliui.

Kenkėjiška programa komandoms vykdyti naudoja „Mac OS Installer“ „Javascript“ API.

Apsaugos įmonė iki šiol negalėjo nustatyti, kaip komandos veda toliau, todėl dar nežinoma, kiek Sidabrinis žvirblis kelia grėsmę. Apsaugos įmonė vis dėlto mano, kad kenkėjiška programa yra rimta.

„Apple“ kompanija atšaukė sertifikatą, naudojamą pasirašant paketą, susietą su „Silver Sparrow“ kenkėjiška programa.

Nepaisant „Apple“ notarų paslaugos, „MacOS“ kenkėjiškų programų kūrėjai sėkmingai pritaikė „Apple“ produktus, įskaitant tuos, kurie naudoja naujausią ARM lustą, pvz., „MacBook Pro“, „MacBook Air“ ir „Mac Mini“.

„Apple“ teigia turinti „pramonės pirmaujantis “vartotojų apsaugos mechanizmas, tačiau kenkėjiškų programų grėsmė vis atsinaujina.

Panašu, kad grėsmės veikėjai jau lenkia žaidimą, taikydami M1 lustus dar kūdikystėje. Taip yra nepaisant to, kad daugelis teisėtų kūrėjų nepernešė savo programų į naują platformą.

„Silver Sparrow“ kenkėjiška „MacOS“ programinė įranga pateikia „Intel“ ir ARM dvejetainius failus, naudoja AWS ir „Akamai CDN“

Tyrėjai paaiškino „Silver“ „Sparrow“ operacijos tinklaraščio įraše „Sidabrinio žvirblio sparnų nukirpimas:„ MacOS “kenkėjiškų programų išvengimas prieš skrydį“.

Nauja kenkėjiška programinė įranga egzistuoja dviem dvejetainiais failais: „Mach-object“ formatu, skirtu „Intel x86_64“ procesoriams ir „Mach-O“. dvejetainis failas, skirtas „M1 Mac“.

„MacOS“ kenkėjiška programa yra įdiegta per „Apple“ diegimo paketus, pavadintus „update.pkg“ arba „updater.pkg“.

Archyvuose yra „JavaScript“ kodas, paleidžiamas prieš vykdant diegimo scenarijų, raginant vartotoją leisti programa „nustatykite, ar programinę įrangą galima įdiegti“.

Jei vartotojas sutinka, „JavaScript“ kodas įdiegia scenarijų pavadinimu verx.sh. Diegimo proceso nutraukimas šiuo metu yra bergždžias, nes, pasak „Malwarebytes“, sistema jau yra užkrėsta.

Įdiegęs scenarijus kas valandą susisiekia su komandų ir valdymo serveriu, tikrindamas, ar nėra komandų ar dvejetainių failų.

Komandų ir valdymo centras veikia „Amazon Web Services“ (AWS) ir „Akamai“ turinio pristatymo tinklų (CDN) infrastruktūroje. Tyrėjai teigė, kad naudojant debesų infrastruktūrą sunkiau užkirsti kelią virusui.

Keista, kad mokslininkai neaptiko galutinio naudingo krovinio dislokavimo, todėl galutinis kenkėjiškų programų tikslas tapo paslaptimi.

Jie pastebėjo, kad galbūt kenkėjiška programa laukia, kol bus įvykdytos tam tikros sąlygos. Panašiai tai gali aptikti saugumo tyrėjų stebėjimą, taip išvengiant kenksmingos naudingos apkrovos.

Vykdant „Intel x86_64“ dvejetainiai failai spausdina „Hello World“, o „Mach-O“ dvejetainiuose failuose rodoma „Jūs tai padarėte“. ! “

Tyrėjai juos įvardijo kaip„ stebėtojų dvejetainius failus “, nes jie neparodė jokio piktybiško elgesio. Be to, „MacOS“ kenkėjiška programa turi savęs pašalinimo mechanizmą, papildantį slaptas galimybes.

Tačiau jie pažymėjo, kad savaiminio pašalinimo funkcija niekada nebuvo naudojama nė viename užkrėstame įrenginyje. Kenkėjiška programa taip pat ieško „img“ URL, iš kurio buvo atsisiųsta įdiegus. Jie teigė, kad kenkėjiškų programų kūrėjai norėjo stebėti, kuris platinimo kanalas yra efektyviausias.

Tyrėjai negalėjo išsiaiškinti, kaip buvo pristatyta kenkėjiška programa, tačiau galimi platinimo kanalai yra netikri „flash“ naujiniai, piratinė programinė įranga, kenkėjiški skelbimai ar teisėtos programos.

Kibernetiniai nusikaltėliai apibrėžia savo išpuolių taisykles, ir tai mes turime apsiginti nuo jų taktikos, net jei ta taktika nėra visiškai aiški. Taip yra su „Silver Sparrow“, naujai nustatyta kenkėjiška programa, nukreipta į „MacOS“. Šiuo metu atrodo, kad tai nepadaro per daug siaubingai, tačiau gali suteikti įžvalgų apie taktiką, nuo kurios turėtume gintis.

„Silver Sparrow“ kenkėjiškų programų techninės specifikacijos

Tyrėjų tyrimo duomenimis, yra dvi kenkėjiškos programos „Silver Sparrow“ versijos, vadinamos „1 versija“ ir „2 versija“. Failo pavadinimas: updater.pkg (v1 diegimo paketas)

- MD5: 30c9bc7d40454e501c358f77449071aa

2 kenkėjiškos programos versija

- Failo pavadinimas: atnaujinimas .pkg (v2 diegimo paketas)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Be atsisiuntimo URL ir scenarijaus komentarų pakeitimo, abi kenkėjiškos programos versijos turėjo tik vieną esminį skirtumą. Pirmojoje versijoje buvo „Mach-O“ dvejetainis kompiliatorius, skirtas tik „Intel x86_64“ architektūrai, o antrojoje versijoje buvo „Mach-O“ dvejetainis, sukompiliuotas „Intel x86_64“ ir „M1 ARM64“ architektūroms. Tai svarbu, nes M1 ARM64 architektūra yra nauja ir naujai platformai buvo atrasta labai mažai grėsmių.

Panašu, kad „Mach-O“ kompiliuoti dvejetainiai failai nieko neveikia, todėl jie vadinami „stebėtojais“. dvejetainiai failai. “

Kaip platinamas sidabrinis žvirblis?Remiantis ataskaitomis, daugybė „MacOS“ grėsmių yra platinamos per kenkėjiškus skelbimus kaip pavieniai savarankiški diegimo įrenginiai PKG arba DMG formoje, maskuojami kaip teisėta programa, pvz., „Adobe Flash Player“, arba kaip naujiniai. Tačiau šiuo atveju užpuolikai kenkėjiškas programas platino dviem skirtingais paketais: updater.pkg ir update.pkg. Abiejose versijose vykdomi tie patys metodai, kurie skiriasi tik sudėjus pašalinio dvejetainį.

Vienas unikalus „Silver Sparrow“ dalykas yra tai, kad jo diegimo programos paketai naudoja „MacOS Installer“ „JavaScript“ API vykdydami įtartinas komandas. Nors tai daro ir kai kuri teisėta programinė įranga, tai pirmą kartą tai daro kenkėjiška programa. Tai yra nukrypimas nuo elgesio, kurį paprastai pastebime kenkėjiškuose „MacOS“ diegimo įrenginiuose, kurie komandoms vykdyti paprastai naudoja iš anksto įdiegtus arba po įdiegtų scenarijų. Išankstinio ir po įdiegimo atvejais diegimas sukuria tam tikrą telemetrijos modelį, kuris atrodo taip:

- Tėvų procesas: package_script_service

- Procesas: bash, zsh, sh, Python, ar kitas vertėjas

- Komandų eilutė: yra išankstinis arba po įdiegimo

Šis telemetrijos modelis nėra ypač aukšto lygio kenkėjiškumo rodiklis, nes net teisėta programinė įranga naudoja scenarijus, tačiau patikimai identifikuoja diegėjus, kurie apskritai naudoja iš anksto įdiegtus ir po įdiegimo esančius scenarijus. „Silver Sparrow“ skiriasi nuo to, ko tikimės iš kenkėjiškų „MacOS“ diegėjų, įtraukdami „JavaScript“ komandas į paketo failo XML failą „Distribution definition“. Tai sukuria kitokį telemetrijos modelį:

- Tėvų procesas: Diegimo programa

- Procesas: bash

Kaip ir iš anksto įdiegtų ir po įdiegtų scenarijų, šio telemetrijos modelio nepakanka norint nustatyti atskirą kenkėjišką elgesį. Išankstinio ir po įdiegimo scenarijuose yra komandinės eilutės argumentų, kurie pateikia užuominų apie tai, kas iš tikrųjų vykdoma. Kita vertus, kenkėjiškos „JavaScript“ komandos vykdomos naudojant teisėtą „MacOS Installer“ procesą ir labai mažai mato diegimo paketo turinį arba tai, kaip tas paketas naudoja „JavaScript“ komandas.

Mes žinome, kad kenkėjiška programa buvo įdiegta per „Apple“ diegimo paketus (.pkg failus) pavadinimu update.pkg arba updater.pkg. Tačiau mes nežinome, kaip šie failai buvo pristatyti vartotojui.

Šiuose .pkg failuose buvo „JavaScript“ kodas tokiu būdu, kad kodas būtų paleistas pačioje pradžioje, kol dar tikrai neprasidėjo diegimas. . Tada vartotojo bus paklausta, ar jis nori leisti programai vykdyti „norėdamas nustatyti, ar programinę įrangą galima įdiegti“.

„Silver Sparrow“ diegimo programa liepia vartotojui:

„Šiame pakete bus vykdoma programa, kad būtų galima nustatyti, ar programinę įrangą galima įdiegti.“

Tai reiškia, kad jei spustelėsite „Tęsti“, bet tada geriau pagalvokite apie tai ir uždarėte diegimo programą, būtų per vėlu. Jūs jau buvote užkrėstas.

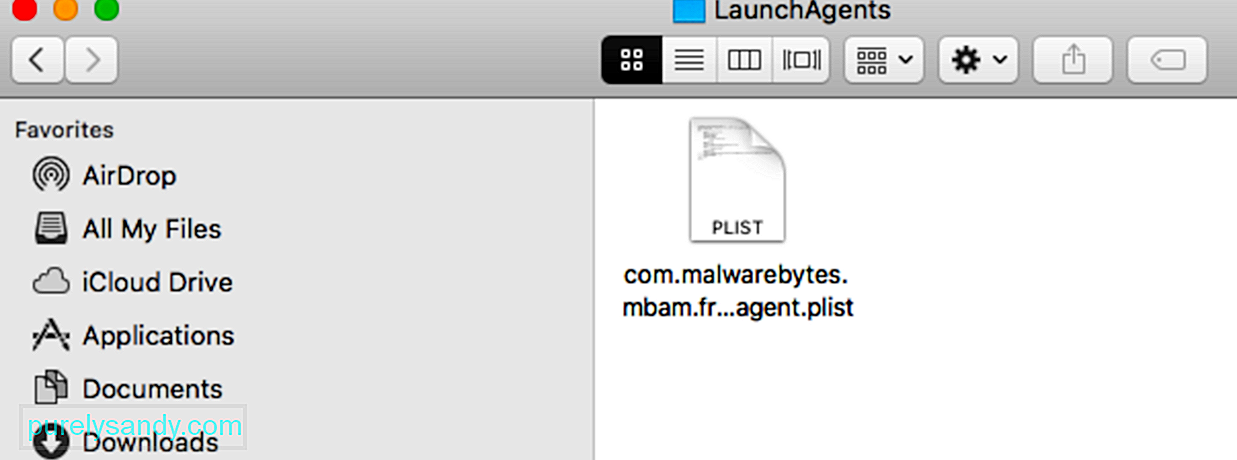

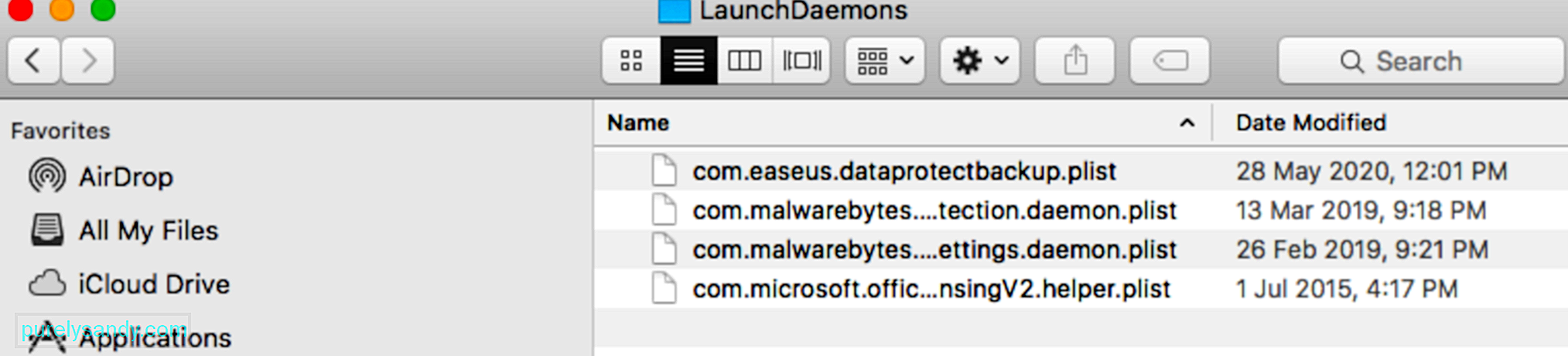

Kitas kenkėjiškos veiklos požymis buvo „PlistBuddy“ procesas, sukuriantis „LaunchAgent“ jūsų „Mac“.

„LaunchAgents“ suteikia galimybę nurodyti „launchd“, „MacOS“ inicijavimo sistemą, periodiškai ar automatiškai vykdyti užduotis. Jas gali parašyti bet kuris vartotojas galutiniame taške, tačiau paprastai jie taip pat vykdys kaip juos rašantis vartotojas.

Yra keli būdai, kaip „MacOS“ sukurti nuosavybės sąrašus (sąrašus), o kartais įsilaužėliai naudoja skirtingus metodus savo poreikiams patenkinti. Vienas iš tokių būdų yra per integruotą įrankį „PlistBuddy“, leidžiantį jums sukurti įvairius ypatybių sąrašus, įskaitant „LaunchAgents“. Kartais įsilaužėliai kreipiasi į „PlistBuddy“, norėdami nustatyti atkaklumą, ir tai leidžia gynėjams lengvai patikrinti „LaunchAgent“ turinį naudojant EDR, nes visos failo ypatybės prieš rašant parodomos komandinėje eilutėje.

„Silver Sparrow“ Atveju, tai yra komandos, rašančios plist turinį:

- PlistBuddy -c „Add: Label string init_verx“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Pridėti: RunAtLoad bool true“ ~ / Biblioteka / „Launchagents“ / init_verx.plist

- „PlistBuddy“ -c „Pridėti:„ StartInterval “sveikas skaičius 3600“ ~ / Biblioteka / „Launchagents“ / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments masyvas“ ~ / Library / Launchagents / init_verx.plist

- „PlistBuddy -c“ „Add: ProgramArguments: 0 string '/ bin / sh'“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments: 1 string -c“ ~ /Library/Launchagents/init_verx.plist

„LaunchAgent Plist“ XML bus panašus į šį:

Etiketė

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

„~ / Library / Application \\ Support / verx_updater / verx. sh ”[timestamp] [data from plist downloaded]

„ Silver Sparrow “taip pat apima failų patikrinimą, dėl kurio pašalinami visi patvarumo mechanizmai ir scenarijai, patikrinant, ar diske nėra ~ / Library /._ nepakank. Jei failas yra, „Silver Sparrow“ pašalina visus jo komponentus iš galinio taško. Maišai, apie kuriuos pranešta iš „Malwarebytes“ (d41d8cd98f00b204e9800998ecf8427e), nurodė, kad ._insu failas tuščias.

jei [-f ~ / Library /._ nepakank]

tada

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / biblioteka / programa \\ palaikymas / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Diegimo pabaigoje „Silver Sparrow“ vykdo dvi atradimo komandas, kad sukonstruotų „curl“ HTTP POST užklausos duomenis, rodančius, kad įvyko diegimas. Vienas iš jų gauna sistemos UUID ataskaitoms teikti, o antrasis suranda URL, naudojamą originaliam paketo failui atsisiųsti.

Vykdydama užklausą sqlite3 kenkėjiška programa suranda pirminį URL, iš kurio atsisiųsta PKG, suteikiant kibernetiniams nusikaltėliams sėkmingų platinimo kanalų idėja. Tokią veiklą paprastai pastebime su kenkėjiška programine įranga „MacOS“: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'pasirinkite LSQuarantineDataURLString iš LSQuarantineEvent, kur LSQuarantineDataURLString kaip „[redacted] „Apple“ greitai ėmėsi veiksmų, kad nepaisytų kūrėjo sertifikatų, leidusių įdiegti „Silver Sparrow“ kenkėjišką programą. Todėl daugiau įdiegti neturėtų būti įmanoma. „Apple“ klientai paprastai yra apsaugoti nuo kenkėjiškų programų, nes visa programinė įranga, atsisiųsta ne „Mac App Store“, turi būti patvirtinta notaro. Šiuo atveju atrodo, kad kenkėjiškų programų rašytojai galėjo gauti sertifikatą, kuris buvo naudojamas paketui pasirašyti. Be šio sertifikato kenkėjiška programa nebegali užkrėsti daugiau kompiuterių. Kitas būdas nustatyti „Sidabrinį žvirblį“ yra ieškoti indikatorių, kurie patvirtintų, ar turite reikalų su sidabro žvirblio infekcija, ar dar kuo nors: Šie failai taip pat rodo, kad jūsų įrenginiui buvo pažeista kenkėjiškos programos „Silver Sparrow“ 1 arba 2 versija. : Kenkėjiškos programos 1 versijai: 2 kenkėjiškos programos versijai: Norėdami pašalinti „Silver Sparrow“ kenkėjiškas programas, atlikite šiuos veiksmus: Geriausia apsauga nuo kenkėjiškų programų jūsų kompiuteryje visada bus patikima kenkėjiška programinė įranga, tokia kaip „Outbyte AVarmor“. Priežastis paprasta: antivirusinė programinė įranga nuskaito visą kompiuterį, suranda ir pašalina įtartinas programas, kad ir kaip jos būtų gerai paslėptos. Rankiniu būdu pašalinti kenkėjišką programą gali pavykti, tačiau visada yra tikimybė, kad galite ko nors praleisti. Gera kenkėjiškų programų nėra. Norėdami ištrinti „Mac Spider“ kenkėjiškas programas „Silver Sparrow“, pirmiausia eikite į „Activity Monitor“ ir sunaikinkite visus įtartinus procesus. Priešingu atveju, bandydami ištrinti, gausite klaidos pranešimus. Norėdami patekti į „Activity Monitor“, atlikite šiuos veiksmus: Ištrynę įtartinas programas, taip pat turėsite ištrinti su kenkėjiškomis programomis susijusias programas. failus ir aplankus. Toliau pateikiami veiksmai, kurių reikia imtis: Neautomatiškai ištrynę kenkėjišką programinę įrangą iš savo kompiuterio standžiųjų diskų, taip pat turėsite pašalinti visus „Top Results“ naršyklės plėtinius. Eikite į „Nustatymai“ & gt; Naudojamos naršyklės plėtiniai ir pašalinkite visus jums nežinomus plėtinius. Arba galite iš naujo nustatyti naršyklę į numatytąją, nes taip bus pašalinti visi plėtiniai. „Silver Sparrow“ kenkėjiška programa išlieka paslaptinga, nes ji net ir po ilgo laiko neatsisiunčia papildomų naudingų krovinių. Tai reiškia, kad mes neturime supratimo, ką daryti kenkėjišką programinę įrangą, todėl „Mac“ vartotojai ir saugumo ekspertai susimąsto, ką tai reiškia daryti. Nepaisant kenkėjiškos veiklos nebuvimo, pats kenkėjiškų programų buvimas kelia grėsmę užkrėstiems įrenginiams. Taigi, jį reikia nedelsiant pašalinti ir pašalinti visus jo pėdsakus. 09, 2025

"YouTube" vaizdo įrašas: Viskas, ką reikia žinoti, kai „Mac“ yra užkrėsta nauja kenkėjiška sidabro žvirblio programa